E’ in costante aumento il numero di utenti che operano sul proprio conto corrente attraverso le app per i loro smartphones (fonte: “Interactive Advertising Bureau“).

Quasi il 60% di coloro che hanno risposto all’inchiesta hanno affermato di interagire abitualmente con il proprio patrimonio in maniera virtuale e on the move, mentre il 25% è a conoscenza della presenza di una app ma non l’ha ancora scaricata e/o utilizzata. Minore è la percentuale di coloro i quali utilizzano il sito della propria banca in formato mobile, senza sfruttare la app ufficiale.

Ribadendo l’importanza di interagire con la propria banca attraverso la app ufficiale disponibile sugli stores virtuali, è importante non comunicare a nessuno e/o trascrivere la password di accesso ai propri dati, accertandosi inoltre che la sessione si svolga protetta dalla criptazione SSL (Secure Socket Layer).

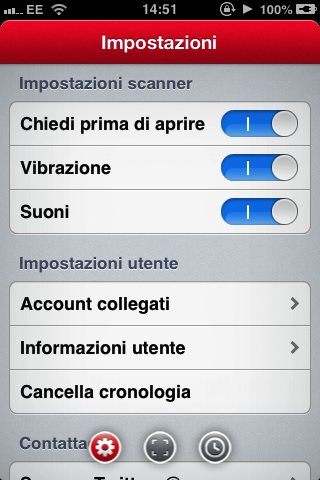

Ecco alcuni consigli utili per coloro i quali intendano iniziare o continuare ad operare con la propria banca attraverso queste applicazioni:

- non connettersi al servizio da hotspots e/o wi-fi pubblici e/o privi di sufficiente sicurezza;

- diffidare delle comunicazioni che la propria Banca invia attraverso SMS o e-mail. E’ estremamente consigliabile, inoltre, evitare di chiamare i numeri telefonici indicati in questi messaggi;

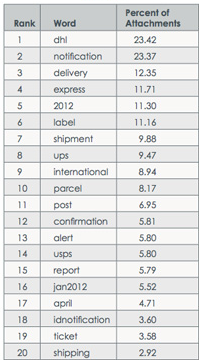

- attivare gli alerts relativi ai pagamenti effettuati tramite il proprio bancomat, la propria carta di credito e/o il conto corrente bancario. Il servizio in questione, in passato proposto solo da alcune banche, è ora comune a diversi Istituti e società emittenti carte di pagamento;

- allontanarsi dal sito della banca e/o interrompere l’uso della app laddove si tema la stessa stia funzionando in maniera equivoca;

- controllare regolarmente il proprio estratto conto bancario;

- installare sul proprio dispositivo mobile un software che si prenda cura della sicurezza del dispositivo mobile in questione.